YAMAHAルータコマンドリファレンス(RTX1000)

- 基本的操作方法

- コンソールケーブルでPCとつなぎ、TeraTermなどのターミナルソフトで操作する

- 応用的操作方法

- ルータ/スイッチでリモートログインを許可し、TeraTermなどのターミナルソフトでネットワーク経由で接続して操作する

※RTX1000は機能が少ないルータなのでリモートログインはTelnetのみ使用可能だが、それ以外のほとんどのルータはSSHでの接続も可能 - 初期状態

- 一般モード、管理者モードともにパスワードなし

- 本体背後のINITボタンを押しながら電源を入れてしばらくすると初期化される(パスワードを忘れた場合など)

- コマンド入力のコツ

- 操作はすべてコマンド入力(場合によりオプションやパラメータも追加)により行う

- コマンドやオプション文字列を途中まで入力してTabキーを押すと補完する(入力部分のみでそのコマンドやオプションが特定できる場合) 例:administrator → ad(Tabキー)

- コマンド入力中に ? キーを押すと、そのうしろに入力可能なオプションが表示される

- 動作モード

- 一般モードと管理者モードがある

- 一般モード

- 確認用(show config等) → administrator で管理者モードへ移行(パスワード入力が必要)

※一般モードで実行可能なコマンドは管理者モードでも実行可能 - 管理者モード

- 各種管理ができる

- 戻る操作

- exit で一つ前のモードに戻る

- no

¶: no ip lan1 address 192.168.0.1/24 - 管理者モードで no (コマンド) を実行すると設定が削除される

全般

- show command

- 使用可能なコマンド一覧を表示

- show config

- 現在のすべての設定を確認する

※ここで表示される設定項目は、そのまま設定コマンドとして実行できるものがほとんど - show ip route

- 現在のルーティングテーブル情報を確認する

- show status dhcpc

- ルータをDHCPクライアントとして設定した場合にDHCPサーバから取得したTCP/IP設定を確認する

- console character ascii/sjis

- 文字コードをASCII/シフトJISに設定する

※日本語が文字化けするような場合は ascii にするとよい - login password

- 一般モードログイン用パスワード設定

- administrator password

- 管理者モード用パスワード設定

- save

- 設定内容を永続的に保存する

- restart

- 再起動する

- cold start

- 設定を初期化して再起動する

- no (コマンド)

- (コマンド)で設定した内容を削除する

IPアドレス関連コマンド

- ip lanX address (IP/MASK)

¶: ip lan1 address 10.10.0.1/24 - lanXに対してIPアドレスXXX.XXX.XXX.XXX、サブネットマスクMASKを設定する

- ip routing on

- ルーティング機能を有効にする

- ip route default gateway IP

¶: ip route default gateway 10.10.0.1 - デフォルトゲートウェイとしてXXX.XXX.XXX.XXXを設定する

- dns server IP

¶: dns server 1.1.1.1 - 使用するDNSサーバのIPアドレスを設定する

サービス関連

- rip use on/off

- RIP機能を有効化/無効化する

- telnetd service on/off

- Telnetサーバー機能を有効化/無効化する

- dhcp service server/relay

- DHCPサーバ/DHCPリレーエージェントを有効化する

- dhcp server rfc2131 compliant on/off

- DHCPサーバの動作をRFC2131準拠にする/しない

- dhcp scope NUM IPRANGE

¶: dhcp scope 1 10.10.0.101-10.10.0.199/24 - DHCPサーバのスコープ設定

- httpd service on/off

- HTTPサーバー機能(Webでの管理機能)の有効化/無効化

- dns domain DOMAINNAME

- ドメイン名の設定(名前解決失敗時に自動的に補完する)

- ip host FQDN IP

¶: ip host www.abc.com 1.2.3.4 - 静的DNSレコードの登録(ホスト←→IPの両方を登録する)

- dns static type name value

¶: dns static a www.abc.com 1.2.3.4

¶: dns static ptr 1.2.3.4 www.abc.com

¶: dns static cname www.abc.com www.realurl.com

¶: dns static mx abc.com mx.abc.com

¶: dns static ns abc.com ns1.abc.com - typeパラメータ(a,aaa,ptr,mx,ns,cname)にしたがって name(FQDN等)と value(IPaddressやFQDN)を設定

RIP関連

rip use on*1

- RIPでルーティングテーブル情報をやり取りする全ルータ上で実行する

OSPF関連

ospf use on*1

ospf router id ROUTERID*2

ospf area { backbone | 1以上 }*3

ip lanX ospf area { backbone | 1以上 }*4

ospf configure refresh*5

- OSPF使用を設定

- OSPFのルータIDを設定(IPアドレスを指定する/指定しなくても自動で内部的には設定される)

- OSPFエリアを指定(バックボーンまたは1以上の番号を指定

- OSPFプロトコルでやり取りするポート(LANx)と所属するエリアを指定

- OSPF更新開始

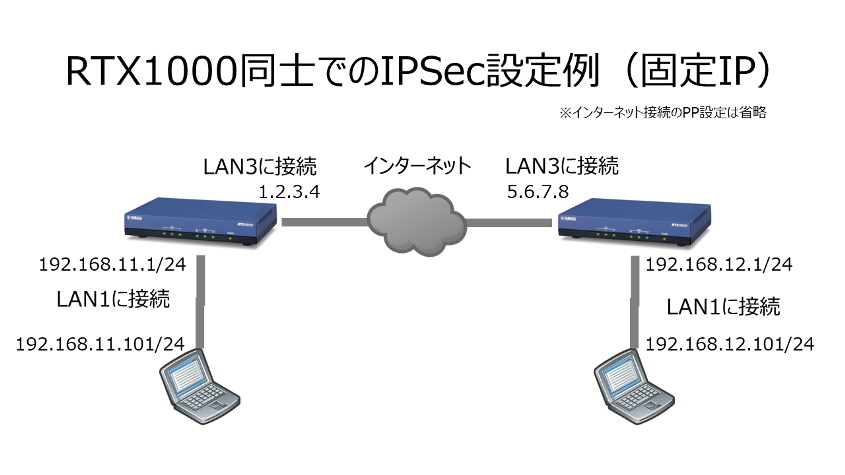

IPSec関連

- メインモード

- 接続時に事前鍵共有方式のような認証の他に対抗ノードのIPアドレスも認証として利用する(このためアグレッシブモードよりセキュリティが高い/各ノードに固定IPアドレスが必要)

- 拠点Aのルータ設定

tunnel select 1*1 ipsec tunnel 101*2 ipsec sa policy 101 1 esp 3des-cbc sha-hmac*3 ipsec ike keepalive use 1 on*4 ipsec ike local address 1 192.168.11.1*5 ipsec ike pfs 1 on*6 ipsec ike pre-shared-key 1 text PASSWORD*7 ipsec ike remote address 1 5.6.7.8*8 tunnel enable 1*9 no tunnel select*10 ip route 192.168.12.0/24 gateway tunnel 1*11 ip lan3 nat descriptor 1*12 nat descriptor type 1 masquerade*13 nat descriptor address outer 1 primary*14 nat descriptor masquerade static 1 1 192.168.11.1 esp*15 nat descriptor masquerade static 1 2 192.168.11.1 udp 500*16 ipsec auto refresh on*17

- VPN設定用トンネルインターフェイス番号(1)を指定

- トンネル1内のIPSecの暗号方式登録番号(101)を指定

- IPSecで使用する認証アルゴリズム(esp, 3des-cbc, sha-hmac)を指定しトンネル1の登録番号101に設定

- トンネル1に対してkeepaliveを設定

- このルータのVPN接続先IPアドレスを指定

- IKEの始動側として動作する場合にPFS(Perfect Forward Security) を使用するよう指定

- 認証方式として事前鍵共有方式を指定し、事前鍵(PASSWORD)も設定

- 対抗ルータの外部IPアドレス(5.6.7.8)を指定

- 上記の設定を含むトンネル1を有効化

- トンネル設定から全体設定に戻る

- 対抗ルータの内部ネットワークアドレス(192.168.12.0/24)への経路指定(トンネル1を指定)

- LAN3ポートにつきNAT設定(ID:1)

- NAT設定(ID:1)につきNAPT(IPマスカレード)使用を設定

- NAT対象の外側IPアドレスとしてLAN3に設定されているIPアドレスを指定

- espプロトコル(IPSecで使用)をVPN接続先(192.168.11.1)にポートフォワード設定

- 500/udpプロトコル(IPSecで使用)をVPN接続先(192.168.11.1)にポートフォワード設定

- IPSecのカギ交換開始を指定

- 拠点Bのルータ設定 ※設定内容は拠点Aの内容と同様

tunnel select 1 ipsec tunnel 101 ipsec sa policy 101 1 esp 3des-cbc sha-hmac ipsec ike keepalive use 1 on ipsec ike local address 1 192.168.12.1 ipsec ike pfs 1 on ipsec ike pre-shared-key 1 text PASSWORD ipsec ike remote address 1 1.2.3.4 tunnel enable 1 no tunnel select ip route 192.168.11.0/24 gateway tunnel 1 ip lan3 nat descriptor 1 nat descriptor type 1 masquerade nat descriptor address outer 1 primary nat descriptor masquerade static 1 1 192.168.12.1 esp nat descriptor masquerade static 1 2 192.168.12.1 udp 500 ipsec auto refresh on

- 拠点Aのルータ設定

- アグレッシブモード

- 接続時に事前鍵共有方式のような認証のみ使用する(メインモードよりセキュリティ強度が低いのでメインモードが使える場合はメインモードを使うべき)

- ルータ設定

tunnel select 1*1 ipsec tunnel 101*2 ipsec sa policy 101 1 esp 3des-cbc sha-hmac*3 ipsec ike local address 1 192.168.11.1*4 ipsec ike pfs 1 on*5 ipsec ike pre-shared-key 1 text PASSWORD*6 ipsec ike remote address 1 any*7 ipsec ike remote name 1 IPSEC_NAME*8 tunnel enable 1*9 no tunnel select*10 ip route 192.168.12.0/24 gateway tunnel 1*11 nat descriptor type 1 masquerade*12 nat descriptor masquerade static 1 1 192.168.11.1 esp*13 nat descriptor masquerade static 1 1 192.168.11.1 udp 500*14 ipsec auto refresh on*15

- VPN設定用トンネルインターフェイス番号(1)を指定

- トンネルインターフェイス1内のIPSecの暗号方式登録番号(101)を指定

- IPSecで使用する認証アルゴリズム(esp, 3des-cbc, sha-hmac)を指定し登録番号(1)に設定

- このルータのVPN接続先内部IPアドレスを指定

- IKEの始動側として動作する場合にPFS(Perfect Forward Security) を使用するよう指定

- 認証方式として事前鍵共有方式を指定し、事前鍵(PASSWORD)も設定

- 対抗するルータの指定として任意のIPアドレスを許可

- 対抗するルータの識別名(IPSE_NAME)を指定

- 上記の設定を含むトンネル設定(ID:1)を有効化

- トンネル設定から全体設定に戻る

- 対抗ルータの内部ネットワークアドレス(192.168.12.0/24)への経路指定(トンネル1を指定)

- NAT設定(ID:1)につきNAPT(IPマスカレード)使用を設定

- espプロトコル(IPSecで使用)をVPN接続先(192.168.11.1)にポートフォワード設定

- 500/udpプロトコル(IPSecで使用)をVPN接続先(192.168.11.1)にポートフォワード設定

- IPSecのカギ交換開始を指定

- ルータ設定